- Fundamentos del DNS

- Seguridad en DNS

- Formas de Abuso del DNS

- Principales Vectores de Ataque DNS

- Gobernanza del DNS y Medidas de Mitigación

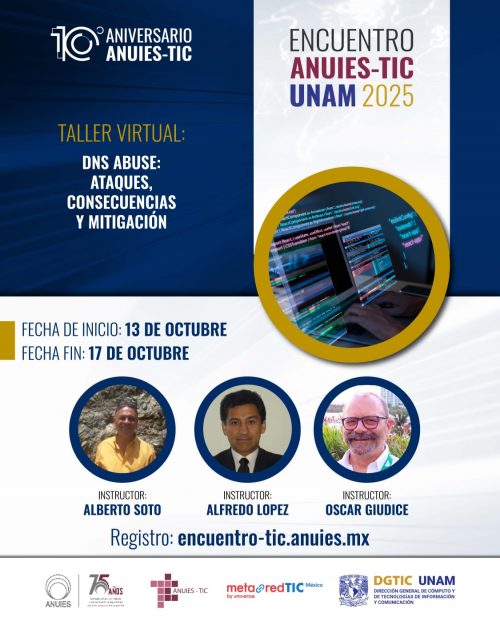

| No. De sesión |

Fecha |

Hora |

Temas a abordar |

| Sesión 1 |

22 de octubre |

17:00 - 19:00 |

Fundamentos de DNS |

| Sesión 2 |

23 de octubre |

17:00 - 19:00 |

Seguridad en DNS |

| Sesión 3 |

24 de octubre |

17:00 - 19:00 |

Formas de Abuso del DNS |

| Sesión 4 |

27 de octubre |

17:00 - 19:00 |

Principales Vectores de Ataque DNS |

| Sesión 5 |

28 de octubre |

17:00 - 19:00 |

Gobernanza del DNS y Medidas de Mitigación |

Temario detallado

Seguridad y Abuso del Sistema de Nombres de Dominio (DNS)

- Fundamentos del DNS

- 1. Introducción al Sistema de Nombres de Dominio (DNS)

- 2. Resolución de nombres: raíz, TLDs, servidores autoritativos y recursivos

- 3. Componentes clave: zonas, registros, TTL, caché

- 4. Importancia del DNS en la infraestructura de Internet

(AL)

- Seguridad en DNS

- 1. Principios de seguridad aplicados al DNS (integridad, disponibilidad, autenticidad)

- 2. Por qué el DNS es un objetivo de ataques frecuentes

- 3. Impacto de la falta de seguridad DNS en organizaciones

(OG)

- Formas de Abuso del DNS

- 1. Registro de dominios maliciosos: phishing, typosquatting, spam, malware

- 2. Técnicas de ocultamiento: Fast Flux, DGA (dominios generados algorítmicamente)

- 3. Casos reales y análisis de abuso de nombres de dominio

(OG)

- Principales Vectores de Ataque DNS

- 1. DNS Tunneling

- 2. Cache Poisoning y DNS Spoofing

- 3. Reflexión y amplificación DNS

- 4. Ataques a resolvers abiertos y vulnerabilidades en DNSSEC

AL

- Gobernanza del DNS y Medidas de Mitigación

- El rol de ICANN y el modelo de múltiples partes interesadas

- Organismos involucrados en la operación del DNS (IANA, RIRs, operadores de TLD)

- Mitigación: DNSSEC, listas negras, resolvers seguros, políticas de respuesta ante abuso

- Buenas prácticas recomendadas por organismos técnicos (ICANN, IETF, FIRST)

(AS)

Enlistar las referencias bibliográficas en las que se fundamenta la propuesta del curso o taller

Entre otras fuentes la bibliografía utilizada proviene de:

- APWG (Anti-Phishing Working Group)

- Cludflare

- DNS Abuse Institute

- DNS and BIND

- FIRST (Forum of Incident Response and Security Teams)

- M3AAWG (Messaging, Malware and Mobile Anti-Abuse Working Group)

- IETF: RFC 3833, 4033 / 4034 / 4035

- Recursos y materiales requeridos

Indicar los materiales y recursos que se pudieran requerir de manera digital para el desarrollo del curso.

Compartir presentación documentos en general, pantalla de computador y específicamente documentos de Power Point