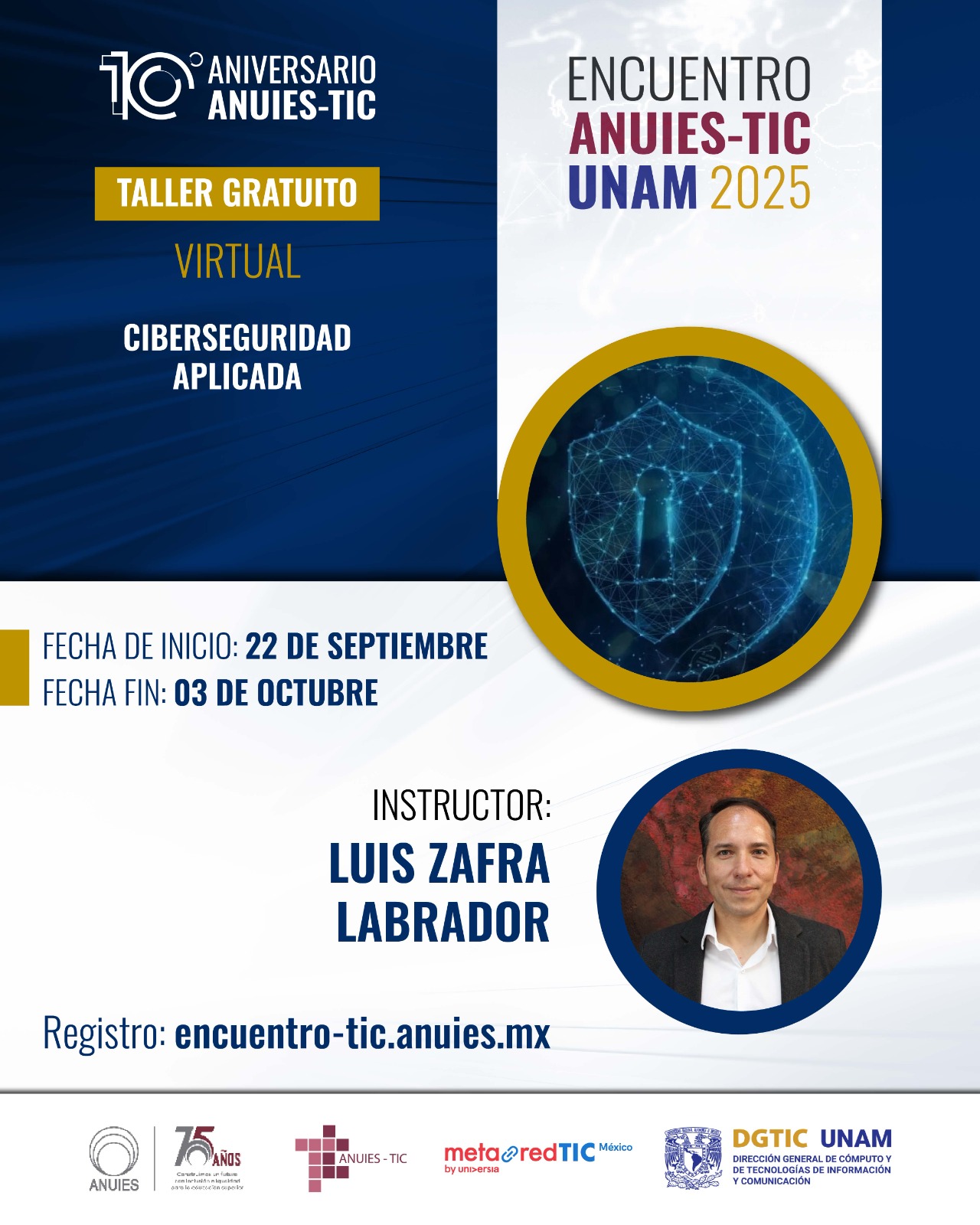

Instructor o docente: Luis Antonio Zafra Labrador

Modalidad de impartición: Virtual

Duración total de taller: 10 sesiones virtuales de 2 hrs. C/U.

Fechas: 22 de septiembre del 2025 al 03 de octubre del 2025

| No. De sesión | Fecha | Hora | Temas a abordar |

| Sesión 1 | 22 de Septiembre | 18:00 - 20:00 | 1. Fundamentos de Ciberseguridad (2 horas) 1. 1. Conceptos clave: amenazas, vulnerabilidades, riesgos, ataques 1. 2. Panorama actual de amenazas: tendencias y desafíos 1. 3. Situación actual de la ciberseguridad en México 1. 4. Marcos de referencia en ciberseguridad: 1. 4. 1. NIST Cybersecurity Framework 1. 4. 2. ISO/IEC 27001 1. 5. Importancia de la ciberseguridad en el contexto universitario |

| Sesión 2 | 23 de Septiembre | 18:00 - 20:00 | 2. Técnicas Ofensivas (6 horas) 2. 1. Reconocimiento y recopilación de información (OSINT, footprinting,scanning) 2. 2. Explotación de vulnerabilidades (inyección SQL, XSS, buffer overflow) |

| Sesión 3 | 24 de Septiembre | 18:00 - 20:00 | 2. 3. Ataques de denegación de servicio (DoS, DDoS) |

| Sesión 4 | 25 de Septiembre | 18:00 - 20:00 | 2. 4. Ingeniería social y phishing 2. 5. Malware y ransomware |

| Sesión 5 | 26 de Septiembre | 18:00 - 20:00 |

3. Técnicas Defensivas (6 horas) 3. 1. Seguridad perimetral (firewalls, IDS/IPS, VPNs) 3. 2. Seguridad de redes (segmentación, VLANs, NAC) |

| Sesión 6 | 29 de Septiembre | 18:00 - 20:00 |

3. 3. Seguridad de endpoints (antivirus, EDR, control de aplicaciones) 3. 4. Gestión de vulnerabilidades (escaneo, parcheo, mitigación) 3. 5. Seguridad de aplicaciones (OWASP Top 10, pruebas de seguridad |

| Sesión 7 | 30 de Septiembre | 18:00 - 20:00 |

3. 6. Hardening de sistemas operativos basados en GNU/Linux y Windows 3. 7. Hardening a bases de Bases de datos 3. 8. Hardening a Servidores de aplicación 3. 9. Hardening a Servidores web |

| Sesión 8 | 01 de Octubre | 18:00 - 20:00 |

4. Respuesta a Incidentes e Informática y Ciber inteligencia (4 horas) 4. 1. Plan de respuesta a incidentes: preparación, detección, contención, erradicación, recuperación, lecciones aprendidas 4. 2. Ciber Inteligencia: de los Indicadores al Entendimiento de la Amenaza |

| Sesión 9 | 02 de Octubre | 18:00 - 20:00 | 5. Gestión de Riesgos y Continuidad del Negocio (2 horas) 5. 1. Análisis y evaluación de riesgos 5. 2. Planes de continuidad del negocio y recuperación ante desastres 5. 3. Concienciación y capacitación en ciberseguridad |

| Sesión 10 | 03 de Octubre | 18:00 - 20:00 | Ejercicio de Escritorio (Table Top) Incident Respond |

Bibliografía

© 2026 Encuentro ANUIES-TIC UNAM 2025. Built using WordPress and OnePage Express Theme.